Tworzenie aplikacji przypomina budowę domu – to bardzo złożony proces, który wymaga starannego planowania i wykonania. Musimy zadbać nie tylko o to, żeby budynek był solidny, funkcjonalny i bezpieczny, ale także o to, żeby był wygodny i estetyczny.

Podobnie jak solidne fundamenty są niezbędne dla stabilności budynku, tak bezpieczeństwo jest podstawą każdej udanej aplikacji. Z drugiej strony, estetyczny wygląd i funkcjonalność wnętrza sprawiają, że dom staje się przyjazny dla mieszkańców.

Jak połączyć te dwa aspekty, aby stworzyć produkt, który będzie spełniał oczekiwania klientów? Odpowiedź na to pytanie znajdziesz w tym właśnie artykule.

Bezpieczeństwo i użyteczność w projektach IT – Dylematy projektowe

Projektowanie aplikacji to sztuka balansowania na cienkiej linii między funkcjonalnością a estetyką. W zależności od modelu biznesowego priorytety mogą się różnić. W przypadku modelu B2C, gdzie użytkownikiem końcowym jest indywidualny konsument, kluczowe znaczenie ma intuicyjny interfejs i pozytywne doświadczenia użytkownika. Z kolei w modelach B2B, gdzie oprogramowanie służy do obsługi procesów biznesowych, na pierwszy plan wysuwa się bezpieczeństwo i niezawodność.

Bezpieczeństwo i użyteczność w projektach IT – Czy da się to połączyć?

Niestety wciąż panuje mylne przekonanie, że wysoki poziom bezpieczeństwa idzie w parze z kiepskim user experience. Czas je obalić, bo to wcale nie musi być regułą. Współczesne technologie umożliwiają połączenie zaawansowanych zabezpieczeń z przyjaznym dla użytkownika interfejsem.

Z jakimi zabezpieczeniami mamy więc do czynienia?

Dwustopniowa weryfikacja

To jeden z najbardziej skutecznych sposobów ochrony kont użytkowników. Poprzez dodanie dodatkowego kroku weryfikacji, takiego jak kod wysłany na telefon komórkowy, znacznie utrudniamy niepowołanym osobom dostęp do naszych danych.

Silne hasło

Choć wydaje się to oczywiste, warto przypominać o konieczności tworzenia unikalnych i złożonych haseł. Uwierz mi, wymagana liczba znaków i konieczność użycia konkretnych z nich to nie wymysł projektanta danej aplikacji.

Regularne aktualizacje

Załączasz komputer i od razu dostajesz powiadomienie o aktualizacji systemu. Znowu, przecież dopiero co… Zdaję sobie sprawę z tego, że te ciągłe zmiany mogą utrudniać Ci pracę, ale oprogramowanie powinno być na bieżąco aktualizowane, bo pozwala zamknąć furtki przed hakerami.

Szkolenia użytkowników

Edukacja użytkowników na temat dobrych praktyk bezpieczeństwa w Internecie jest równie ważna, co techniczne zabezpieczenia.

Nieświadomi zagrożeń użytkownicy często używają tych samych haseł do wszystkich swoich kont, zarówno prywatnych, jak i zawodowych. Rodzi to ogromne zagrożenie. Wyciek hasła i nazwy użytkownika z jednej konkretnej strony może spowodować, że ktoś niepowołany będzie mieć dostęp do różnych systemów, z których taki użytkownik korzysta.

Jak zwiększyć satysfakcję użytkowników, nie rezygnując z bezpieczeństwa?

Możliwość personalizacji – Dostosowanie interfejsu do indywidualnych preferencji danego użytkownika zwiększa jego zaangażowanie. Zbyt wiele niepotrzebnych informacji może utrudniać korzystanie z systemu. Idealnym przykładem mogą być wskazówki dotyczące standardów w projektowaniu systemów SCADA.

Dokładny onboarding – Proces wdrożenia nowego użytkownika powinien być jak najmniej skomplikowany, a jednocześnie skrupulatny. Odpowiednio zaprojektowane rozwiązania IT są wsparciem w szybszym onboardingu nowych pracowników.

Clear error messages – W przypadku wystąpienia błędów, komunikaty powinny być zrozumiałe i sugerować możliwe rozwiązania. Jasne informacje pomogą szybko zareagować (np. zmienić hasło), a tym samym zatroszczyć się o bezpieczeństwo użytkowników.

Regularne testy – Regularne testowanie aplikacji i stałe wsparcie techniczne może pomóc zidentyfikować i usunąć potencjalne problemy.

Podobnie jak architekt musi uwzględnić zarówno aspekty techniczne, jak i estetyczne, twórca oprogramowania musi połączyć wiedzę z zakresu bezpieczeństwa informatycznego z umiejętnościami projektowania interfejsów użytkownika. Tylko w ten sposób uda się stworzyć aplikację, która będzie zarówno solidna, jak i atrakcyjna dla odbiorców.

Skontaktuj się z nami

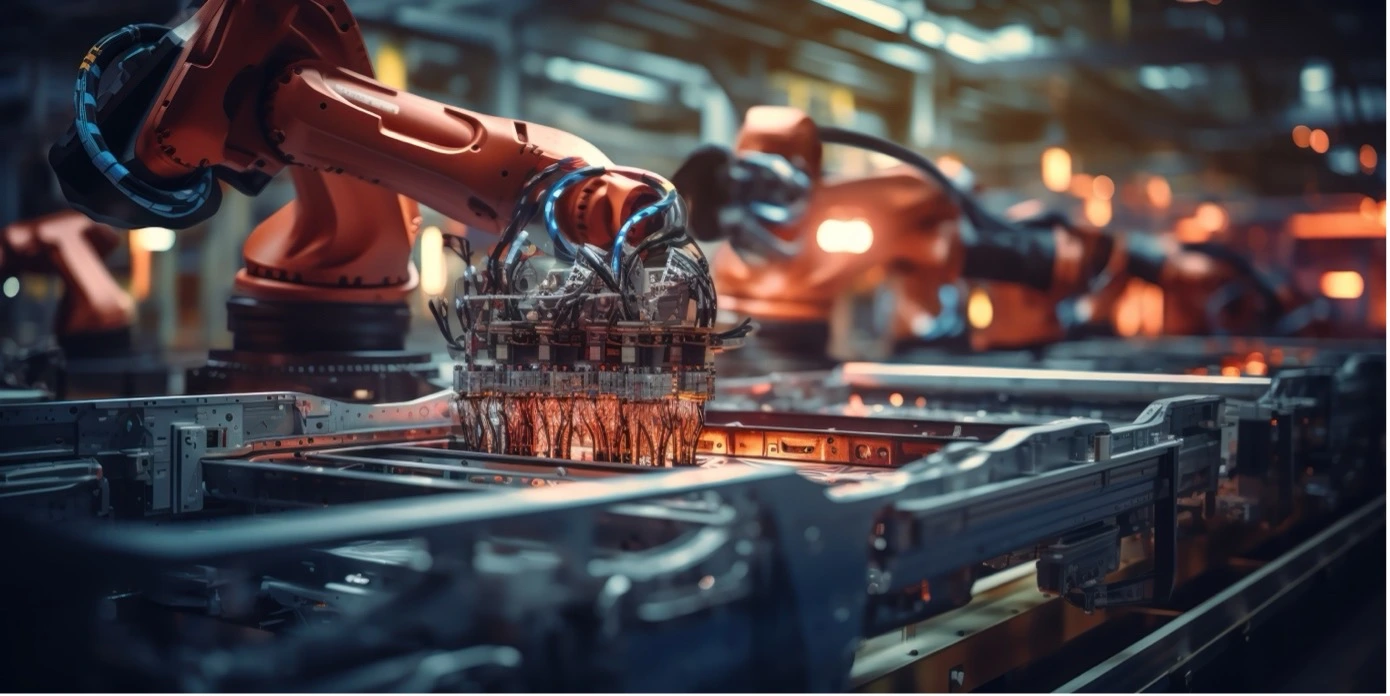

Chcesz przenieść swój zakład produkcyjny na poziom 4.0? Interesują Cię nowoczesne rozwiązania dla przemysłu z zakresu automatyzacji i cyfryzacji? Koniecznie daj nam znać!